...

Suele empezar con un correo fraudulento, que nos informa de un problema (inexistente) y nos urge a realizar una acción. Por ejemplo:

En el correo fraudulento anterior intentan suplantar al ASIC (aunque se puede ver que la dirección de correo del remitente no tiene nada que ver con la UPV) y nos amenazan con no poder recibir más correos por haber excedido una cuota (es el problema inexistente). Además, nos conminan a realizar una acción (ir a una página web) para eludir el problema (que no es tal).

...

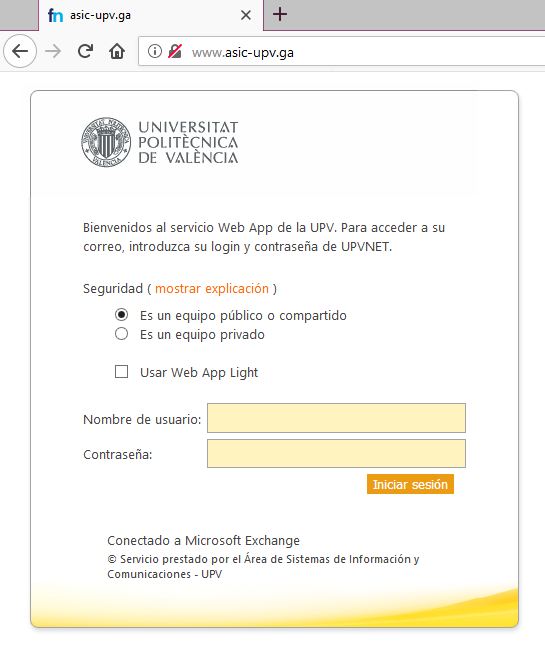

En el ejemplo anterior, si un usuario picaba el anzuelo se llegaba a esta web:

En toda web, sobre todo si es confidencial y solicita datos personales o credenciales, es imprescindible comprobar la zona de seguridad del navegador, para verificar que es una página segura y que estamos contactando con la organización que queremos. En el ejemplo anterior, el navegador ha colocado la advertencia de web no segura, así que ha de descartarse inmediatamente su uso. También podemos fijarnos en que el dominio no corresponde al de la UPV.

Recuerde que, en la UPV, las páginas de acceso a los servicios cuentan con un certificado EV y el navegador le mostrará el nombre de la Universitat en su zona de seguridad:

¿Qué puede hacer si ha recibido un phishing?

...